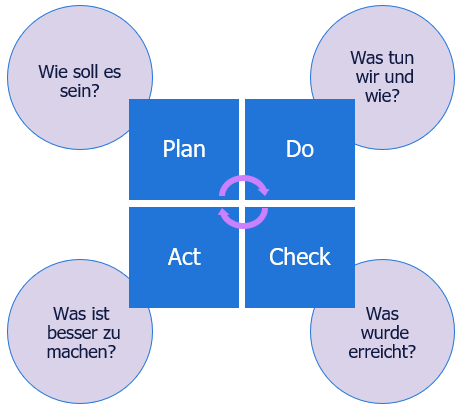

Kontinuierlicher Verbesserungsprozess - KVP

Das ISMS unterliegt einem kontinuierlichen Verbesserungsprozess.

Dabei werden folgenden Schwerpunkte betrachtet:

Aufstellung möglicher Sicherheitsvorfälle

- zur Erkennung von Risiken

Auswertung von

- Clear Desk

- Cyberattacken

- Monitoring der Systemnutzung

- Meldekettetests

Analyse von Sicherheitsvorfällen

Einleitung von Verbesserungsmaßnahmen (ISA)

Informationssicherheit ISO27001 - Training Basismodul

Informationssicherheit ISO27001 - Training Basismodul